Πώς λειτουργεί το Locky Ransomware και πώς να μείνετε ασφαλείς από αυτό. Σε πρώτη φάση ας δούμε τι είναι αυτός ο ιός και τι προβλήματα δημιουργεί.

Το Locky Ransomware είναι ένα κομμάτι κακόβουλου λογισμικού που κρυπτογραφεί σημαντικά αρχεία στον υπολογιστή σας, καθιστώντας τα απρόσιτα και άχρηστα. Ο εισβολέας κρατά «ομήρους» τους χρήστες και στο μεταξύ απαιτεί πληρωμή λύτρων σε αντάλλαγμα για τα κρυπτογραφημένα αρχεία.

Όλα όσα πρέπει να γνωρίζετε για τον Locky Ransomware

Το Locky ransomware συνήθως εισβάλει στον υπολογιστή σας μέσω email, χρησιμοποιώντας διάφορες τεχνικές για τη διάδοση του κακόβουλου κώδικα. Ο πιο συχνά αναφερόμενος μολυσματικός μηχανισμός του Locky περιλαμβάνει τη λήψη ενός email με συνημμένο έγγραφο του Word που περιέχει τον κώδικα.

Το έγγραφο ζητά από το χρήστη να ενεργοποιήσει τις μακροεντολές για να μπορέσει να προβληθεί αυτό. Μόλις αναπτυχθεί ο ιός, θα φορτωθεί στη μνήμη του συστήματος. Μετά από αυτό, θα αρχίσει να κρυπτογραφεί έγγραφα, μετονομάζοντάς τα σε αρχεία hash.locky. Επιπλέον, το Locky εγκαθιστά αρχεία .bmp και .txt και κρυπτογραφεί τα αρχεία δικτύου στα οποία έχει πρόσβαση ο χρήστης.

Αυτή είναι μια πρωτόγνωρη διαδικασία σε σχέση με τα άλλα ransomware, καθώς χρησιμοποιεί μακροεντολές και συνημμένα για να εξαπλωθεί αντί να εγκατασταθεί από έναν Trojan. Ο τύπος αρχείων που προσβάλουν οι διάφορες παραλλαγές του Locky είναι οι εξής: .mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat.

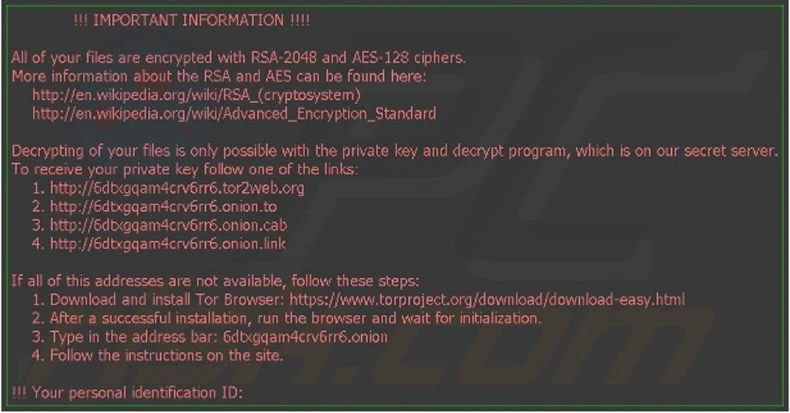

Όταν ο υπολογιστής μολυνθεί, θα δείτε ένα σημείωμα λύτρων που εμφανίζεται είτε ως ταπετσαρία στην επιφάνεια εργασίας σας είτε ως αρχείο κειμένου, όπως φαίνεται στην παρακάτω εικόνα.

Ο ιδιοκτήτης του υπολογιστή ή της εταιρείας θα πρέπει να ενεργήσει σύμφωνα με την ακόλουθη σημείωση, για να πάρει πίσω τα πολύτιμα αρχεία του. Το Locky ransomware ανακαλύφθηκε για πρώτη φορά το 2016 και γρήγορα έγινε μια από τις πιο σημαντικές απειλές κακόβουλου λογισμικού στο Διαδίκτυο. Το Locky είναι επί του παρόντος εκτός λειτουργίας, αλλά έχουν προκύψει άλλες παραλλαγές του Locky ransomware.

Έχουν κυκλοφορήσει πολλές παραλλαγές που χρησιμοποίησαν διαφορετικά ονόματα για την κρυπτογράφηση αρχείων. Πολλά από αυτά τα ονόματα βασίζονται στην μυθολογία. Όταν κυκλοφόρησε για πρώτη φορά, του δόθηκε το όνομα locky. Άλλες εκδόσεις χρησιμοποιούσαν τις σαν όνομα και επεκτάσεις τα .zepto, .odin, .shit, .thor, .aesir και .zzzzz για την κρυπτογράφηση των αρχείων.

POWERLOCKY ransomware

Το PowerLocky Ransomware συνδυάζει τις δυνάμεις του PowerWare και του Locky, δύο πολύ γνωστών ransomware που ευθύνονται για πολλές επιθέσεις σε όλο τον κόσμο. Το PowerLocky Ransomware χρησιμοποιεί την επέκταση «.locky» για να αναγνωρίσει τα αρχεία που έχουν κρυπτογραφηθεί με τον αλγόριθμο κρυπτογράφησης του. Το PowerLocky Ransomware χρησιμοποιεί επίσης ένα μήνυμα σημείωσης λύτρων που είχε συσχετιστεί προηγουμένως με το Locky ransomware.

LUKITUS RANSOMWARE

Το στέλεχος Lukitus του Locky εντοπίστηκε για πρώτη φορά τον Αύγουστο του 2017, από τον ερευνητή Malware Rommel Joven. Προειδοποίησε ότι το Lukitus διανέμεται μέσω συνημμένων e-mail, ως μέρος μιας τεράστιας καμπάνιας ανεπιθύμητης αλληλογραφίας, που διευθύνεται από το botnet Necurs, που χρησιμοποιείται επίσης από το Locky ransomware. Lukitus σημαίνει «κλείδωμα» στα φινλανδικά πολύ κοντά στο Locky. Όπως και με τις προηγούμενες εκδόσεις του Locky, «τα ανεπιθύμητα μηνύματα ηλεκτρονικού ταχυδρομείου που διανέμονται σε αυτήν την καμπάνια περιλαμβάνουν ένα συνημμένο αρχείο αρχειοθέτησης (.zip ή .rar) που περιέχει ένα κακόβουλο αρχείο JavaScript ή VBS.

Το Locky Ransomware έχει χρησιμοποιηθεί για τη στόχευση όλων των ειδών των επιχειρήσεων, αλλά ο κλάδος της υγείας είναι ο Νο1 στόχος. Οι χάκερ στέλνουν μια καμπάνια ηλεκτρονικού ταχυδρομείου που στοχεύει όλους τους υπολογιστές που μπορούν να βρουν στα νοσοκομεία, ελπίζοντας ότι μόνο ένα άτομο θα ανοίξει το κακόβουλο συνημμένο. Τα νοσοκομεία γίνονται συνήθως στόχος χάκερ λόγω των ελλιπών μέτρων ασφαλείας. όσο αφορά την πρακτική της αποθήκευσης δεδομένων των ασθενών. Δεύτερος είναι ο τομέας των μεταφορών και τρίτος των τηλεπικοινωνιών.

Πώς να παραμείνετε ασφαλείς από το Locky Ransomware

Ο καλύτερος τρόπος για να προστατεύσετε την επιχείρηση σας από τις καταστροφικές συνέπειες των επιθέσεων ransomware Locky είναι ένα καλό antivirus το οποίο είναι απαραίτητο για την κυβερνοασφάλεια οποιασδήποτε εταιρείας, αλλά δεν είναι πάντα αρκετό.

Πολλοί χάκερ βασίζονται στο ότι δεν δίνετε προσοχή στο τι πραγματικά περιέχουν τα email σας και ελπίζουν ότι θα μολυνθείτε ανοίγοντας ένα κακόβουλο συνημμένο ή κάνοντας κλικ σε έναν ψεύτικο σύνδεσμο (βλ. Locky’s). Δώστε προσοχή στους συνδέσμους στους οποίους θέλετε να αποκτήσετε πρόσβαση, για να βεβαιωθείτε ότι οδηγούν εκεί που υποτίθεται ότι και ότι δεν ανοίγουν ποτέ συνημμένα ή πρόσβαση σε συνδέσμους που λαμβάνονται από άγνωστες, απροσδόκητες ή ανεπιθύμητες πηγές.

Πώς να ενεργήσετε εάν σας χτυπήσει ο Locky;

Αν και φαίνεται καλή ιδέα, όταν θέλετε απεγνωσμένα να ανακτήσετε τον έλεγχο του μηχανήματος πληρώνοντας τα λύτρα, δεν υπάρχουν υποσχέσεις ότι θα λάβετε πραγματικά τα αρχεία σας πίσω από τους εγκληματίες του κυβερνοχώρου και το να τους δίνετε χρήματα μόνο τους παρακινεί να προχωρήσουν και να συνεχίσουν να κάνουν αυτό που κάνουν.

Η πρώτη δουλειά που πρέπει να κάνετε είναι να αποσυνδέσετε τον υπολογιστή σας από το διαδίκτυο. Αποσυνδέστε όποια φλασάκια ή εξωτερικούς δίσκους έχετε στον υπολογιστή σας. θα πρέπει να αποσυνδεθείτε από όλους τους λογαριασμούς αποθήκευσης στο cloud σε όλα τα προγράμματα περιήγησης. Καλό είναι αν υπάρχει δεύτερος υπολογιστής να μεταβείτε σε ένα άλλο μέρος και να αλλάξετε όλους τους ευαίσθητους κωδικούς σας.

LOCKY ransomware

Το Locky χρησιμοποιεί κρυπτογράφηση RSA-2048 + AES-128 με λειτουργία ECB για την κρυπτογράφηση αρχείων. Τα κλειδιά δημιουργούνται από την πλευρά του διακομιστή, καθιστώντας αδύνατη τη μη αυτόματη αποκρυπτογράφηση, και το Locky ransomware μπορεί να κρυπτογραφήσει αρχεία σε όλες τις σταθερές μονάδες δίσκου, τις αφαιρούμενες μονάδες δίσκου και τις μονάδες δικτύου.